Los ciberataques en el marco del Paro Nacional: Qué pasó y cómo se pudo defender

Noticia | Mayo 05 de 2021

Juan Guillermo Cubillos, publicación de CyberPro Colombia

El 4 de mayo del presente año, el grupo internacional Anonymous anunció por medio de sus redes sociales (Imagen 1), que participó de manera activa en varios ataques cibernéticos contra entes gubernamentales colombianos, demostrando su postura ante los conflictos internos que se vienen llevando a cabo en la última semana. Los mecanismos utilizados han sido un conjunto de operaciones para deshabilitar diferentes páginas gubernamentales (negación de servicios) y filtrar información restringida y confidencial.

Imagen 1: Inicio de ataques dirigidos contra sitios gubernamentales

En el mundo, este tipo de ciberataques a organizaciones son efectuados generalmente para manifestar posiciones políticas, ideológicas y económicas, entre otras. Los autores, en este caso el grupo Anonymous, son conocidos como Hacktivistas quienes logran promover ataques masivos como lo acontecido en Colombia en los últimos días.

A continuación, se logran identificar los tipos de ataques fomentados, así como la metodología e interacción realizada por los que lideraron los actos y los usuarios que tuvieron un gran aporte al seguir indicaciones y el uso de herramientas disponibles en la red.

1. Ataque de Denegación de Servicio (DoS) sobre los portales nacionales

¿Qué ocurrió?

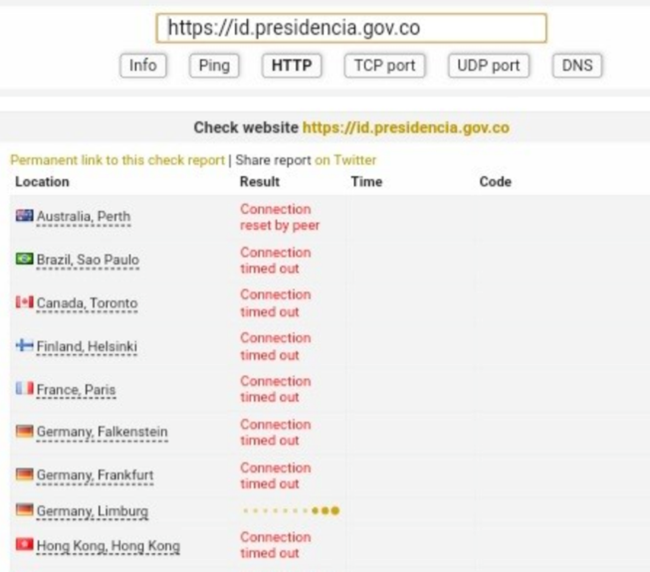

Desde el día de ayer se han llevado a cabo ataques sistematizados a diferentes portales institucionales como el Ejército (imagen 2 y 3), la Policía Nacional, la Presidencia de la Republica (imagen 4) y el Senado, logrando denegaciones de servicio de manera efectiva, por periodos prolongados de tiempo. Este tipo de ataques incluyen el llamado en redes sociales a personas del público general para que participen en el uso coordinado de los portales que se quieren atacar.

Imagen 2: Sitio web de las

Fuerzas Militares sin respuesta

Imagen 3:

Tiempo de respuesta sobre el portal del Ejército desde distintos países.

Imagen4:

Sitio donde se evidencia fallas en respuesta del portal de la Presidencia.

La página web del Senado de La República fue víctima de ataques dirigidos. Este tipo de ataque está basado en el hecho de que cada servidor tiene un límite establecido, es decir, una capacidad máxima de atención a consultas. Cuando este número de consultas se excede, el servidor queda sin recursos para responder las consultas dejando el servicio deshabilitado. Esto llevó a que el contenido fuera bajado por os administradores del contenido (imagen 5), para así evitar la sobrecarga de consultas.

Imagen 5:

Error en el sitio web del senado (5 de mayo de 2021)

¿Cómo se hizo?

Imagen 6: Tweet impulsando las visitas sobre el sitio de la presidencia.

Imagen 7: Indicaciones para realizar un DoS desde dispositivos móviles

Por medio de campañas en redes sociales, se obtuvo la atención de personas para fomentar un ataque DoS distribuido (‘Denial Of Service’, Negación de Servicio), se logró evidenciar dos tipos de interacciones de los usuarios:

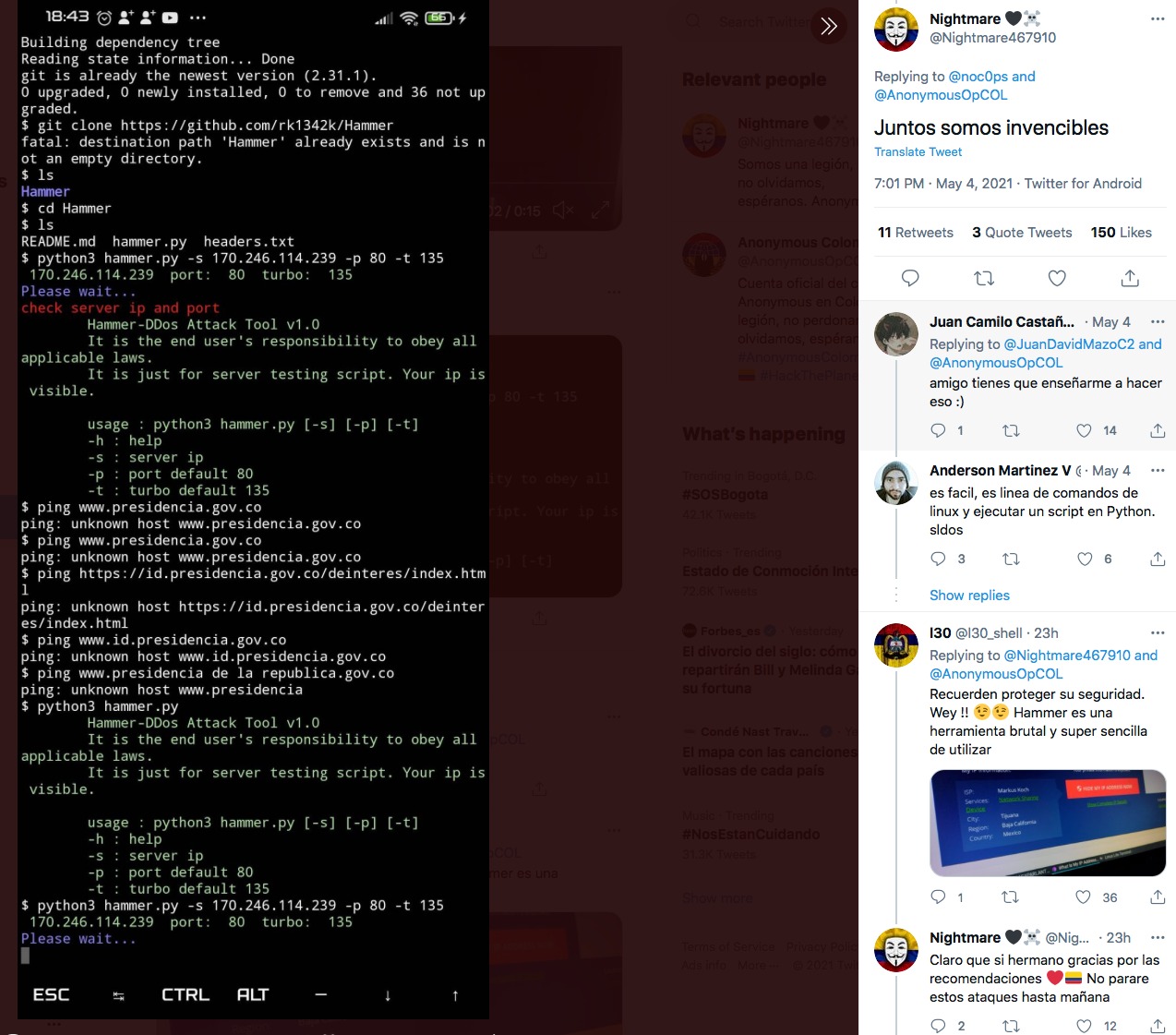

- Se promovió el uso de scripts como DoS Ripper (imagen 7): Herramienta diseñada en Python la cual es accesible desde internet y se encuentra en repositorios abiertos. La facilidad de instalación y ejecución de este script logró generar consultas a muy altos niveles sobre sitios gubernamentales de referencia en Colombia (Presidencia, Ejército, entre otros).

- Se promovió que usuarios no especialistas, hicieran visitas masivas al portal de la Presidencia (imagen 6).

Estas consultas recurrentes (automáticas y manuales) permitieron alcanzar los límites de recursos de las instancias (memoria, CPU, transferencia de datos), sobrecargando los sitios web y dando mayor fuerza al ataque de denegación de servicio.

Imagen 8:

Ataque público con la herramienta Hammer DDoS al portal de la Presidencia

La participación en ataques informáticos de usuarios sin experiencia, pero que cuentan con acceso a dispositivos móviles e internet, facilitó liderar un ataque eficiente en un periodo de tiempo prolongado. Esto nos lleva a la reflexión de ¿qué tan fácil es acceder a herramientas para ejecutar ciberataques? Existen muchas herramientas de evaluación, ejecución y ataques sobre infraestructuras, diseñadas para que cualquier persona pueda utilizarlas, incluso sin tener conocimientos básicos de lenguajes de desarrollo o claridad de qué servicios (puertos) se van a atacar. Esto puede abrir la puerta a muchos riesgos, si las herramientas no son usadas de manera adecuada.

¿Cómo se pudo evitar?

Lo que dificulta contener un ataque DoS es el bloqueo de direcciones IP o bloqueos geolocalizados, ya que la posibilidad de cambiar de IP o de país es sencillo al momento de generar un ataque DoS, por ende, existen medidas adicionales como:

- Robustecer la infraestructura de los sitios del gobierno. Estos portales siempre estarán abiertos a ser blancos de ataques, lo que requiere tener instancias con amplios recursos físicos (memoria RAM, Disco Duro, CPU, transferencia de datos, etc.). Esto permite tener tiempo de respuesta ante ataques y lograr realizar modificaciones como cambios de direccionamientos sobre los DNS y dominios, realizar enrutamientos sobre las consultas, que permitirán actuar antes de tener caídas significativas.

- Es importante implementar en el esquema de la seguridad informatica, soluciones como balanceadores de carga, lo que permitirá distribuir de manera automática solicitudes dentro de varios nodos o copias del sitio y así evitar caídas sobre un solo recurso que recibirá todas las consultas.

- Contar con mecanismos y herramientas Anti-DoS es fundamental para recursos digitales de alto valor como portales de entes estatales, y facilitaría significativamente la tarea de realizar un contraataque. En caso de anomalía en el acceso al recurso, lo que puede implicar el inicio de un ataque DoS, herramientas de este tipo van alternando los servicios del portal a un servidor homólogo, lo que impide cargas excesivas sobre una sola instancia.

- Contar con un Centro de Operaciones de Seguridad (SOC), con el personal capacitado en atender incidentes, estar alerta ante anomalías en la operación digital de los servidores, correos, permisos de acceso, eventos maliciosos y consultas en cantidades significativas. Esto permitirá una mejor visión y ayudará a mitigar e identificar diferentes ataques. Cabe resaltar que contener un ataque DoS es un reto de alta complejidad, debido a que en su mayoría son ataques distribuidos desde diferentes ubicaciones.

2. Filtración de información restringida y confidencial

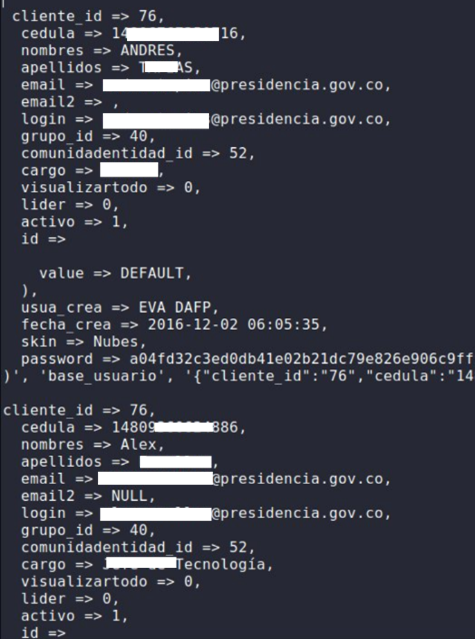

Además del ataque a los diferentes sitios web, también se realizó la publicación de información restringida, donde se puso en evidencia información sensible de varias organizaciones estatales. Entre los datos sensibles expuestos, se encuentran cuentas de correos y cuentas bancarias de distintos funcionarios del Estado. Por ejemplo, de las Fuerzas Militares se compartieron más de 100 cuentas de correos electrónicos.

Imagen 9: Datos personales Presidencia de la República

No es la primera vez que este tipo de información logra ser expuesta, pues en el 2016 también se lograron filtrar cuentas y contraseñas de las Fuerzas Militares. Esto se debe a que existen repositorios que mantienen información de diferentes credenciales expuestas.

¿Cómo se hizo?

Es necesario comprender que la mayoría de las aplicaciones web cuentan con una base de datos que almacena la data sobre la cual fue diseñada. Por ejemplo:

- Un servidor de correo almacena las cuentas de correo y contraseñas adicionales a otros datos como nombres, apellidos, etc (imagen 9).

- Un portal que cuenta con formularios de contactos almacena la data recolectada en base de datos estructuradas por columnas y tablas.

- Un sitio de acceso con una opción de autenticación (usuario y contraseña) almacenará esta información en una base de datos.

Estas bases de datos son objetivos de los ciberdelincuentes, ya que almacenan información valiosa, la cual es comercializada en la dark web.

La frágil protección de la información permite realizar ataques masivos sobre la mayoría de los sitios del Estado, lo que facilita ataques sistematizados y automáticos.

0

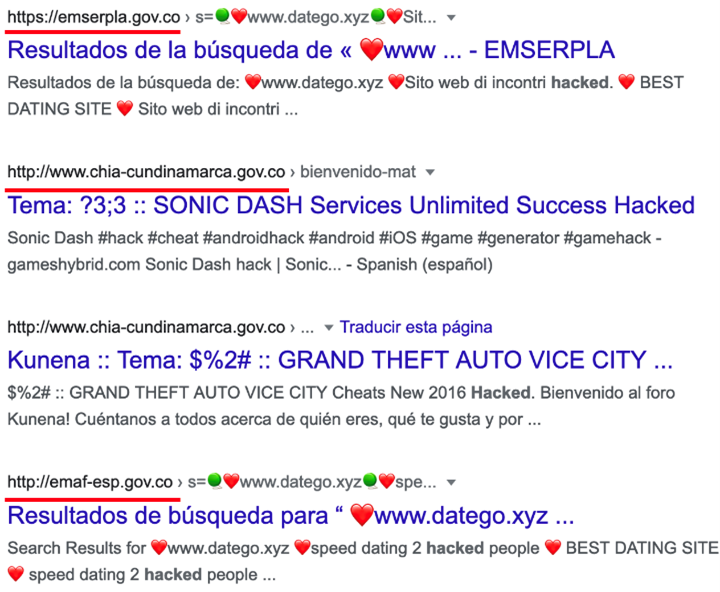

Imagen 10: Búsqueda de sitios gubernamentalescon posibles inyecciones de código en sus búsquedas.

El éxito de los ataques permite evidenciar una brecha en la seguridad de la información. Al lograr el acceso a datos sensibles, como se evidenció en los ataques fomentados el 4 y 5 de mayo, se revelan las vulnerabilidades del Estado en la contratación y mantenimiento de su infraestructura web.

Alrededor de los ciberataques ocurridos esta semana, es posible evidenciar falencias tales como:

- Contenidos desactualizados. Las versiones de los contenidos no están actualizadas por falta de ciclos de vida en desarrollos seguros, actualizaciones periódicas o recursos económicos que limitan la actualización y mantenimiento de los sitios web, facilitando ejecutar acciones maliciosas sobre portales web (imagen 10).

- Uso de contraseñas débiles. Solicitar información confirmada con los datos expuestos (correo – contraseñas), es un factor de suma importancia el cual a permitido evidenciar el uso de contraseñas como (123456, password, 12qwaszx, etc.), como las contraseñas más utilizadas por los administradores y que facilita ser víctimas de ciberdelincuentes.

- Si una organización no cuenta con buenas practicas en el uso de contraseñas «fuertes» podrán ser victimas de Ataque de fuerza bruta (Brute-force attack). En este tipo de ataques, el hacker utiliza un archivo de texto que cuenta con una lista larga de posibles contraseñas, que pueden ser claves comunes o claves que han filtrado en fugas anteriores de datos. El script corre este archivo de manera repetitiva y automática, intentando ingresar a diferentes portales de acceso, de manera supuestamente legítima. Este ataque requiere muchos recursos de cómputo, ya que debe estar realizando miles de intentos para poder encontrar las combinaciones correctas y así asegurar el acceso, y por eso normalmente está siendo ejecutado por varios dispositivos simultáneamente, compartiendo sus recursos de cómputo y CPU. Contraseñas débiles, cortas o algunas que ya se han filtrado, son un punto clave de vulnerabilidad en el vector de ataque frente cualquier persona, organización o entidad.

- Se desconocen los análisis de vulnerabilidades que se realizan periódicamente sobre estos portales y que pueden mitigar ataques sobre vulnerabilidades conocidas.

¿Cómo se pudo evitar?

Algunas recomendaciones para estos ataques son:

- Actualizar periódicamente los sitios web expuestos. Instalar las actualizaciones de seguridad de acuerdo a su publicación. Todo desarrollo expuesto requiere mantener el contenido y sus diferentes componentes actualizados.

- Usar contraseñas robustas en las diferentes aplicaciones y servicios (intranet, dominio, correos, formularios, etc). Esto evita que ataques comunes de diccionario sean exitosos.

- La implementación de controles de uso humano y no de máquina, como captchas a portales con formularios de acceso limitarán en algún modo el uso de herramientas automáticas como ataques de diccionario o de fuerza bruta para atacantes poco especializados.

- La autenticación de dos factores (2 Factor Authentication, 2FA) para accesos a portales institucionales y de organizaciones minimizará el riesgo de que ciberdelincuentes tengan acceso a la información ya que, cuentan con la contraseña, pero no con el segundo factor. ¡Esto evitará accesos no permitidos exitosos!

- Contar con un equipo que realice análisis de vulnerabilidades y pruebas de intrusión, de manera periódica sobre la infraestructura y activos expuestos. Esto ayuda a evidenciar falencias que se puedan explotar por ciberatacantes.

- Implementar mecanismos como Web Application Firewall (WAF), permitirá mitigar y obtener logs de eventos que se podrán correlacionar con mecanismos de alertas, tales como un SIEM (Security Information and Event Management), una herramienta de gran apoyo al interior de un SOC.